Hostwinds Tutorials

Zoekresultaten voor:

Inhoudsopgave

Hoe OpenVPN op een wolk VPS te installeren

Trefwoorden: Cloud Servers, VPS

OpenVPN is een virtuele software voor private netwerk (VPN) die is geïnstalleerd op een Virtual Private Server (VPS).VPN's maken gebruik van het door de VPS verstrekte netwerk zonder dat u via een SSH- of RDP -sessie moet verbinding maken.U kunt apparaten aansluiten op de VPN -server en dat netwerk gebruiken om uw lokale gebiedsnetwerk te maskeren.

OpenVPN-vereisten

U hebt root- of beheerdertoegang nodig tot een server.U kunt OpenVPN op een Linux, Windows VPS of Dedicated Server installeren.Hieronder staan de stappen om OpenVPN te installeren.Merk op dat u een opdrachtregelinterface moet gebruiken om dit te doen.

OpenVPN-voorbereiding

Stap 1: Werk uw systeem bij.

Sudo yum update

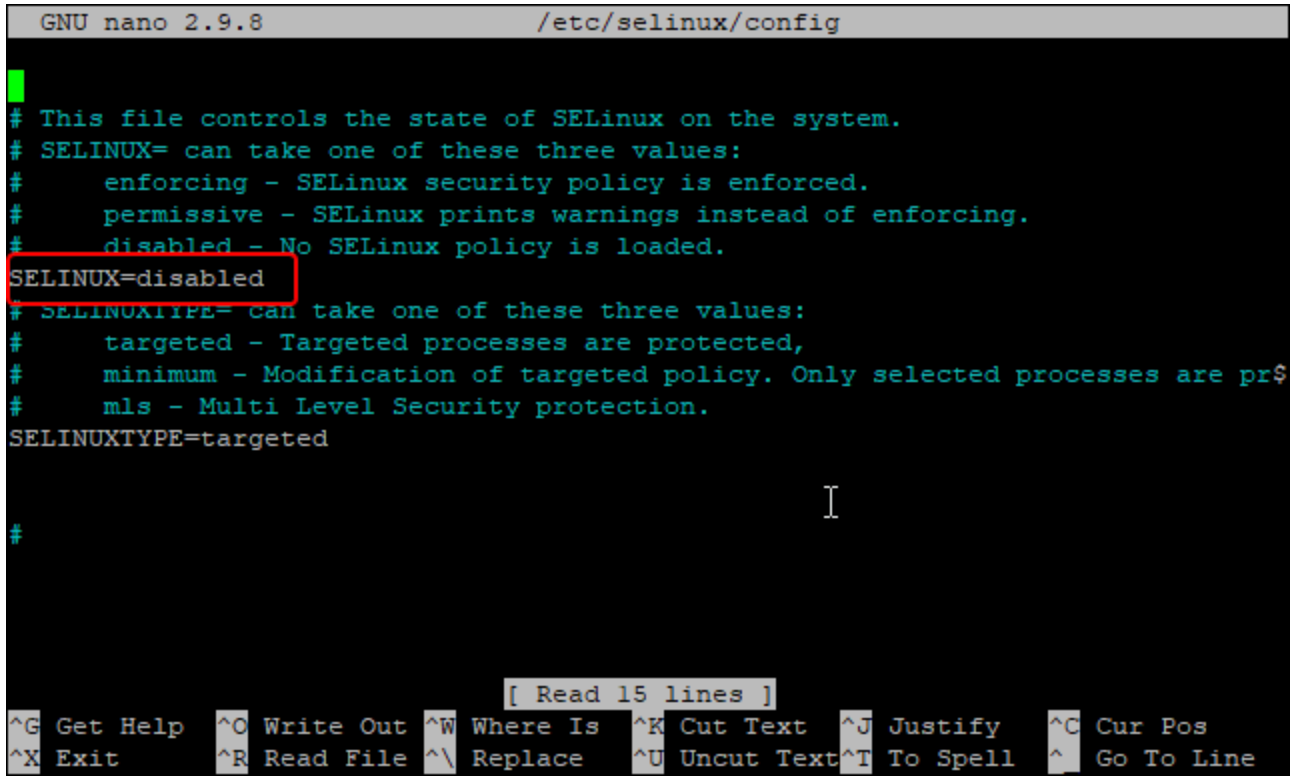

Stap 2: Bewerk het Selinux Config-bestand

nano /etc/selinux/config

Stap 3: Stel Selinux in op Uitgeschakeld

SELINUX=disabled- CTRL + X

- Druk op de Y-toets

- Druk op de ENTER-toets

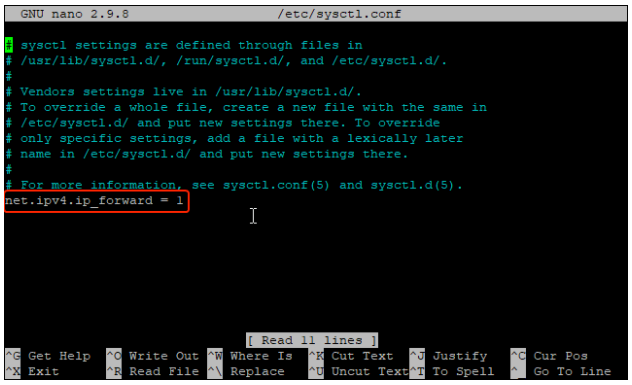

Stap 4: Bewerk het bestand sysctl.conf

nano /etc/sysctl.conf

Stap 5: Voeg de volgende regel toe aan het bestand sysctl.conf om in te schakelen IP-doorsturen

net.ipv4.ip\_forward = 1CTRL + X

Druk op de Y-toets

Druk op de ENTER-toets

Stap 6: Pas de wijzigingen toe

sysctl -p

OpenVPN installeren

** Stap 1: ** Installeer de OpenVPN-server

dnf install epel-release -y

dnf install openvpn -yHet instellen van de certificaatautoriteit

Stap 1: Download Easy-RSA voor het beheren van SSL-certificaten

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Stap 2: Installatiecertificaat

cd /etc/openvpn/easy-rsa

nano vars

Stap 3: Voeg het volgende toe en vervang alles met \ met je VPS-hostnaam (het ziet er iets uit als hwsrv- \. Bovendien, vervang de "SET_VAR EASYRSA_REQ_EMAIL" LINE MET UW E-MAIL:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Stap 4: Initiëren de PKI-directory

./easyrsa init-pki

Stap 5: Bouw het CA-certificaat

./easyrsa build-caHet vraagt u om een wachtwoord te bieden.Let op het wachtwoord extern en voer deze in de prompt. Deze wachtwoordzin is in toekomstige stappen vereist.

U wordt ook gevraagd om een gemeenschappelijke naam in te voeren.U kunt op ENTER drukken om de standaardinstelling te gebruiken of een aangepaste algemene naam van uw keuze in te voeren.

De opdracht genereert dan twee bestanden met de naam ca.key en ca.crt.Deze certificaten worden gebruikt om de server en de certificaten van de clients te ondertekenen.

Stap 6: Genereer de servercertificaatbestanden. Vervang de \ met de hostnaam van de server.Lijkt op "HWSRV-

./easyrsa gen-req <HOSTNAME> nopassDit vraagt ook om een gemeenschappelijke naam.Je kunt invoeren wat je wilt.Sommige namen die u zou kunnen gebruiken, is uw gebruiker, host of servernaam.Als alternatief kunt u gewoon op "Enter" drukken om de standaardinstelling te gebruiken.

Stap 7: Onderteken de servertoets met behulp van de CA. Vervang de \ met de hostnaam van de server.Het ziet eruit als "hwsrv-

./easyrsa sign-req server <HOSTNAME>Typ "ja" en druk vervolgens op ENTER

Bovendien moet je een wachtwoordzin bieden.Gebruik de wachtwoordzin die je hebt gemaakt in Stap 5

Stap 8: Controleer het gegenereerde certificaatbestand met de volgende opdracht. Vervang de \ met de hostnaam van de server.Het ziet eruit als "hwsrv-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtHet zou zoiets moeten uitzien:

pki/issued/<HOSTNAME>.crt: OK

Stap 9: Genereer een sterke diffie-Hellman-sleutel om te gebruiken voor de sleuteluitwisseling:

./easyrsa gen-dh

Stap 10: ** Kopieer de certificaatbestanden naar / etc / openvpn / server / en ** Vervang de \ met de hostnaam van de server.Het ziet eruit als "hwsrv-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Stap 11: Bouw het clientsleutelbestand:

./easyrsa gen-req client nopassDruk op Enter of invoer een algemene naam van uw keuze.

Stap 12: Onderteken de clientsleutel met behulp van het CA-certificaat:

./easyrsa sign-req client clientTyp het woord, 'Ja' en druk vervolgens op ENTER om te bevestigen

Voer de wachtwoordzin in die je hebt opgemerkt in Stap 5

Stap 13: Kopieer alle clientcertificaat en sleutelbestanden naar de / etc / openvpn / client / map

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

De OpenVPN-server configureren

Stap 1: Maak een nieuw OpenVPN-configuratiebestand in de / etc / OpenVPN / Client / Directory / File Path

nano /etc/openvpn/server/server.confVoeg het volgende toe in de teksteditor en vervang alles met het label \ met uw serverhostnaam.Het lijkt op "hwsrv- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Doe nu het volgende om uw bestand op te slaan:

- CTRL + X

- Druk op de Y-toets

- Druk op de ENTER-toets

Stap 2: Start de OpenVPN-server

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Stap 3: Genereer het clientconfiguratiebestand.Dit is nodig om verbinding te maken met de OpenVPN-server van het clientsysteem.

nano /etc/openvpn/client/client.ovpnPlaats het volgende en vervang \ Met uw servers speciale hoofd IPv4-adres

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Doe nu het volgende om uw bestand op te slaan:

- CTRL + X

- Druk op de Y-toets

- Druk op de ENTER-toets

Configureer OpenVPN-routering met firewall

Stap 1: Voeg de OpenVPN-service en TUN0-interface toe aan de vertrouwde firewallzone:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Stap 2: Voeg de maskerade toe op de standaardzone:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Stap 3: Voer de volgende opdracht uit naar Masquerade het internetverkeer van de VPN.Vervangen \ met de hostnaam van uw server.Het ziet eruit, "hwsrv \. In dit geval zou je het dashboard niet nodig hebben tussen de" HWSRV "en de"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Stap 4: Implementeer de wijzigingen:

firewall-cmd --reload

Het OVPN-bestand downloaden

Stap 1: U moet de OVPN-map naar uw lokale computer downloaden.Je kunt dit op verschillende manieren doen.Het bestandspad dat u moet downloaden, is de / etc / openvpn / client directory.

Open de terminal van uw lokale computer en typ het volgende.Zorg ervoor dat u wordt vervangen \ met de dedicated IPv4 van uw server:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .U kunt ook deze handleiding volgen over het maken van verbinding met uw server via SFTP met FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Uw lokale OpenVPN-client instellen

Stap 1: Installeer de OpenVPN-client.Als u een Windows-machine hebt, kunt u deze hier installeren: https://openvpn.net/client-connect-vpn-for-windows/

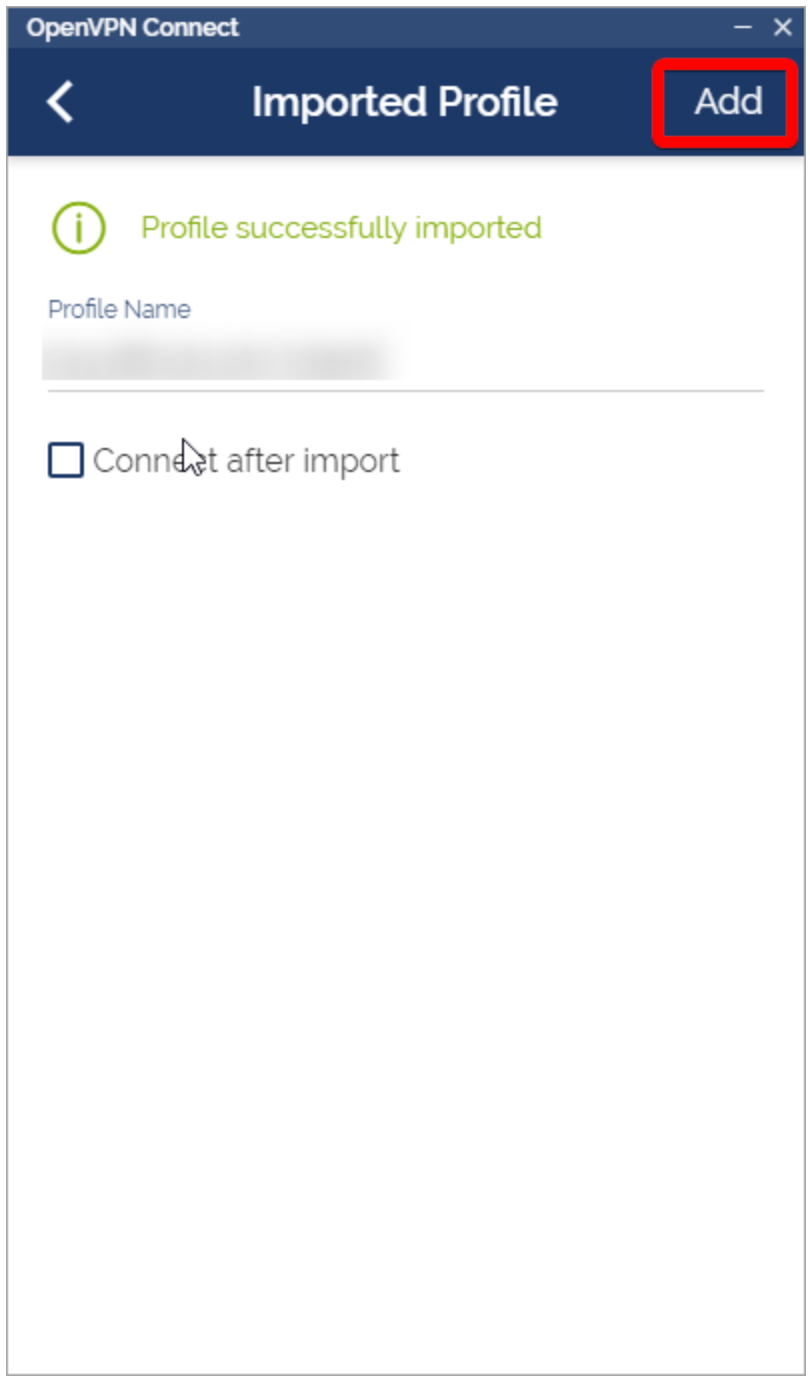

Stap 2: Importeer het OpenVPN-profiel met behulp van het gedownloade bestand "Client.ovpn"

Stap 3: Geef je profiel een naam of laat het als standaard.Klik op "Toevoegen" na het importeren van het OVPN-bestand.

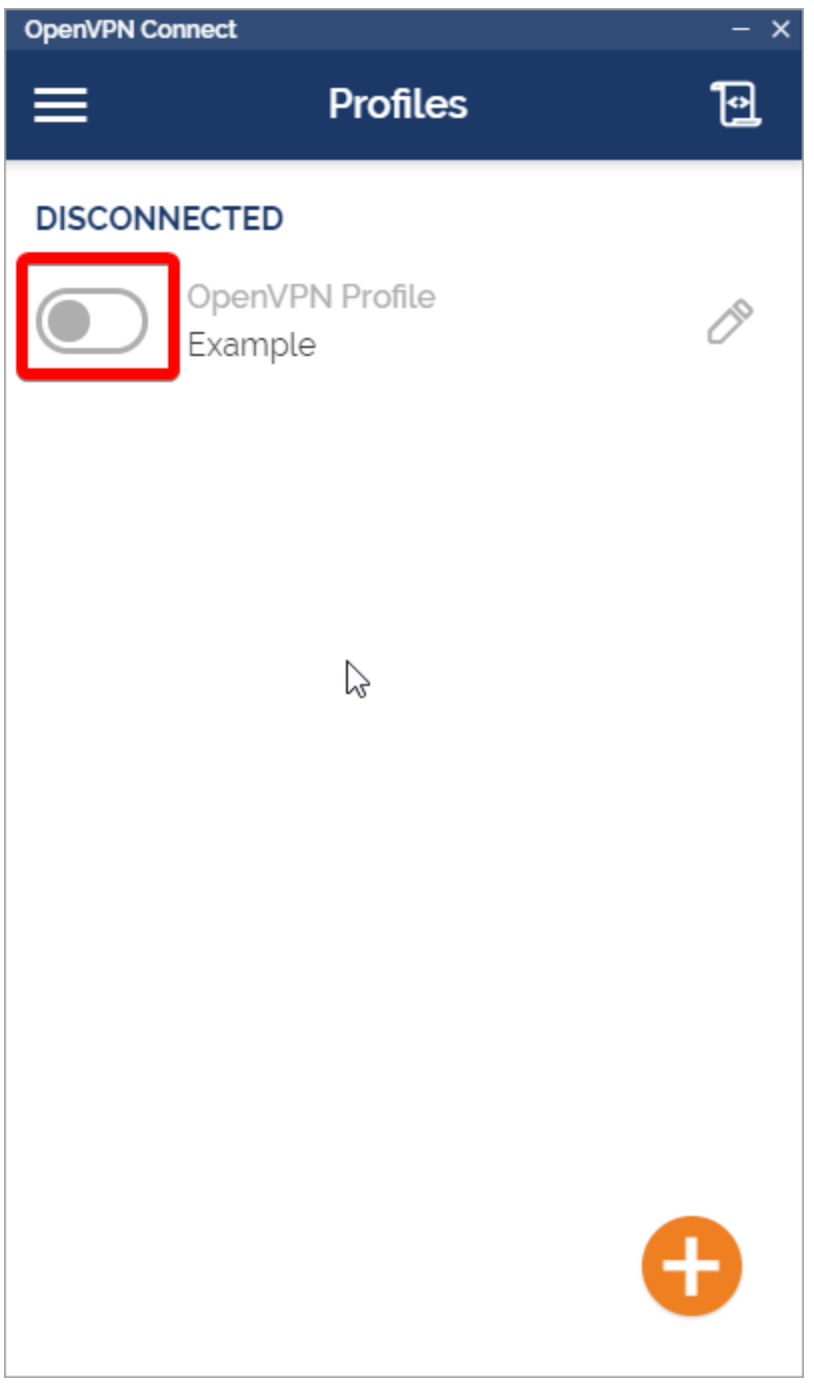

Stap 4: Maak verbinding met uw VPN om het netwerk te gebruiken!

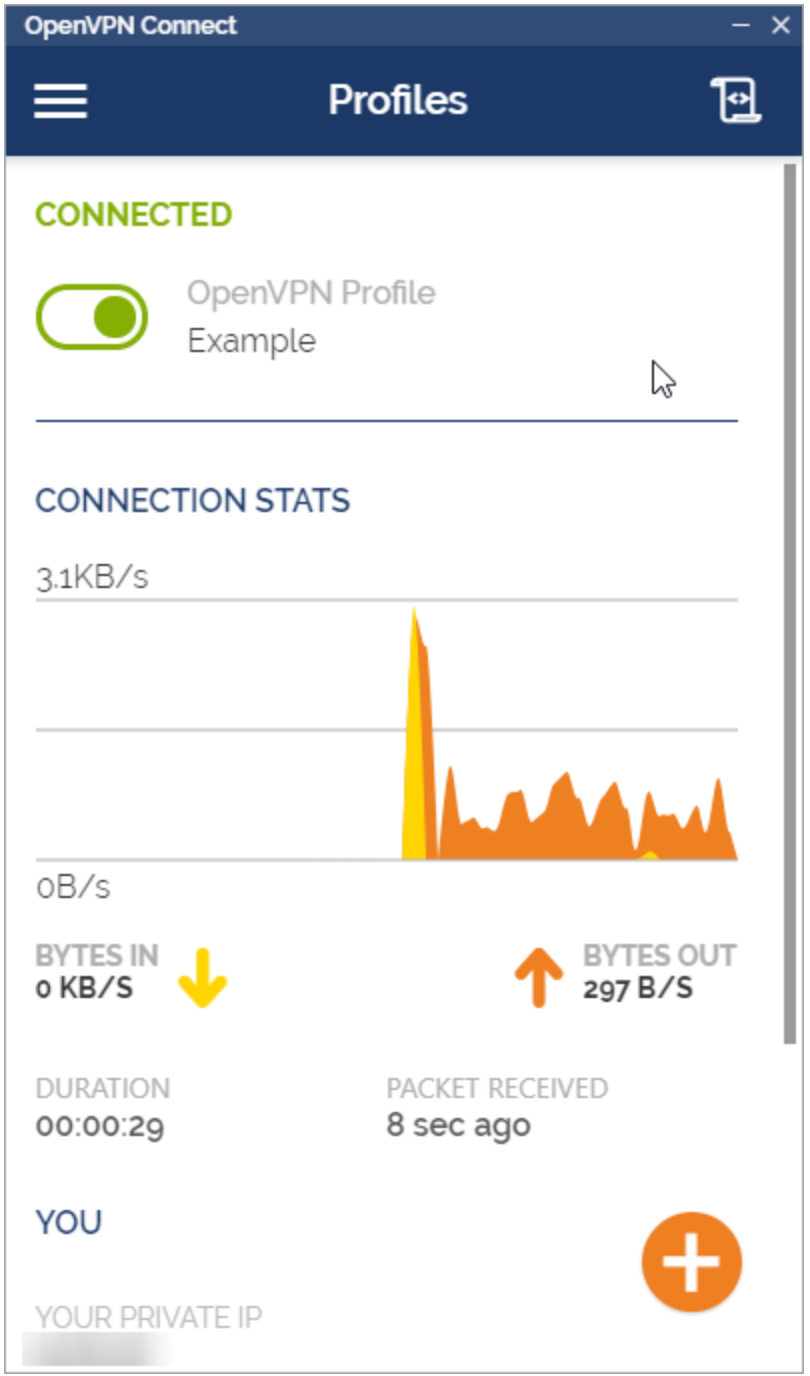

Stap 5: Je moet verbonden zijn met je VPN.Je interface moet er als volgt uitzien:

Stap 6: Gefeliciteerd! Je bent helemaal klaar!U kunt uw openbare IP-adres verifiëren van https://whatismyipaddress.com/ Om ervoor te zorgen dat u uw VPS-netwerk gebruikt.

Geschreven door Hostwinds Team / juli- 31, 2021