Hostwinds Tutorials

Zoekresultaten voor:

Inhoudsopgave

Installeer Wireguard VPN - Ubuntu Linux

Wat is WireGuard?

Wireguard is een VPN-service die op elke Linux-installatie kan worden uitgevoerd. Het heeft een klant voor veel populaire besturingssystemen zoals Windows, iOS, Android, en vele anderen. Wireguard heeft een veiliger te zijn dan OpenVPN tijdens het hebben van meer dan een miljoen minder lijnen van de code, wat betekent dat de installatie ook kleiner en sneller is. Als particuliere VPN-oplossingen gaan, is deze veelbelovend om een gemakkelijke installatie en gebruik te zijn.

Objectief:

De doelstelling van dit gids is om Wireguard op Ubuntu 16.04, 18.04 of 20.04 te installeren en een Windows Desktop-pc te configureren om verbinding te maken met de VPN-server.Dit is het meest gebruikte gebruik van Wireguard voor veel gebruikers.De enige stappen voor andere besturingssystemen die afwijken van deze handleiding zijn de eerste installatie die kan worden gedaan in 3 regels of minder en te vinden op https://wireguard.com/install.

Andere toepassingen voor deze software kunnen samenwerkers samen zijn in een privé-lokaal netwerk dat ideaal is voor servers die een externe database uitvoeren die geen verzoeken van andere servers mag aanvaarden dan die bedoeld zijn om inhoud te dienen.

Installatie:

Het is best practice om de rootgebruiker nergens voor te gebruiken, maar in plaats daarvan een sudo gebruiker Dat kan dingen als root laten werken wanneer dat nodig is.In deze gids zullen we opdrachten voorafgaan met "sudo".

Op Ubuntu 16.04 en 18.04 is het opdracht om Wireguard te installeren eenvoudig. De repository voor de installatie is echter niet standaard inbegrepen. Hier zijn de 3 opdrachten om te draaien om de repository toe te voegen en de software te installeren.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

Bij latere releases van Ubuntu is de repository voor Wireguard standaard opgenomen. U kunt installeren met behulp van de opdracht:

sudo apt-get install wireguard

Nu Wireguard is geïnstalleerd, is het tijd om het te configureren als een VPN-server.

Serverconfiguratie:

Ten eerste moeten we een publiek en privé-coderingssleutelpaar genereren.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Nu kunnen we ze bekijken met behulp van de Cat-opdracht. U wilt de privésleutel opslaan in een notitieblok of iets voor later gebruik.

ls -l private key public key

cat private key

Nu werken we aan het toevoegen van de VPN-netwerkadapter om andere machines veilig door te laten. Met behulp van je favoriete teksteditor zullen we een aantal configuratie veranderen in /etc/wireguard/wg0.conf, En voor deze gids zullen we Nano gebruiken.

sudo nano /etc/wireguard/wg0.conf

We moeten het volgende toevoegen aan het einde van het bestand. Houd er rekening mee dat dit slechts een sjabloon is, en u moet de waarden wijzigen terwijl ze betrekking hebben op uw server.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Gebruik CTRL + X om HIT Y voor Ja op te slaan en voert u in om dezelfde bestandsnaam te behouden. "

Voordat we verder gaan, wil ik hier een paar verschillende dingen uitleggen. De eerste is het IP-adres. Dit adres moet een intern of privé IP-adres naar keuze zijn. 192.168.xxx.xxx of 10.xxx.xxx.xxx komen vaak voor. Hier zette ik het op JOUW SERVER Omdat alle andere machines hiermee zullen praten om verbinding te maken met de VPN. Volgende is de privésleutel in het gedeelte [Interface]. Dit is de sleutel die we eerder hebben gegenereerd.

Het volgende waar we over willen praten is posten en post. Deze worden gebeld wanneer de VPN start en stopt en kunt u het verkeer doorsnijden door Wireguard. U moet vervangen ens3 Met de naam van de netwerkadapter van uw openbare IP-adres.Als u een "interne LAN" -omgeving of punt naar punt wilde hebben, zou u deze achterlaten.De aanvraag voor een point-to-point-omgeving is bijvoorbeeld een externe databaseserver aansluiten.De Luisterpoort kan elke haven die je wilt, zolang het er al niet iets op is.

Als we naar het [Peer] -gedeelte gaan, hebben we een paar dingen die een beetje anders zijn dan software zoals OpenVPN. We hebben een openbare sleutel en een ander interne IP-adres. Deze sjabloon is het eindproduct van een werkconfiguratie en u zult die uitdrukkelijke waarde met uzelf vervangen. Wireguard staat niet alleen iemand toe om er verbinding mee te maken. Het zou het beste zijn om een nieuw openbaar / privé-sleutelpaar te genereren en elke gebruiker handmatig aan de server toe te wijzen in een nieuw [Peer] -blok met een openbare sleutel en het interne IP-adres dat u die verbinding toewijst.

We zijn nu op het huis. We moeten verkeer door de firewall toestaan, aannemens van het gebruik van UFW:

sudo ufw allow 41194/UDP

Nu moeten we IPv4-doorsturen inschakelen. Dit doen we door het volgende commando in te voeren:

sysctl -w net.ipv4.ip_forward=1

Last but zeker not least: we starten alles op.

wg-quick up wg0

Laten we verifiëren dat alles in goede staat is

sudo wg show

Nu is uw Wireguard-server actief. Het is een goed idee om de server op dit punt opnieuw op te starten, maak je geen zorgen over het weer inschakelen van Wireguard. Het komt automatisch terug. Het is tijd om die openbare sleutel te gebruiken die we hebben gegenereerd en onze Windows-pc aangesloten op de VPN.

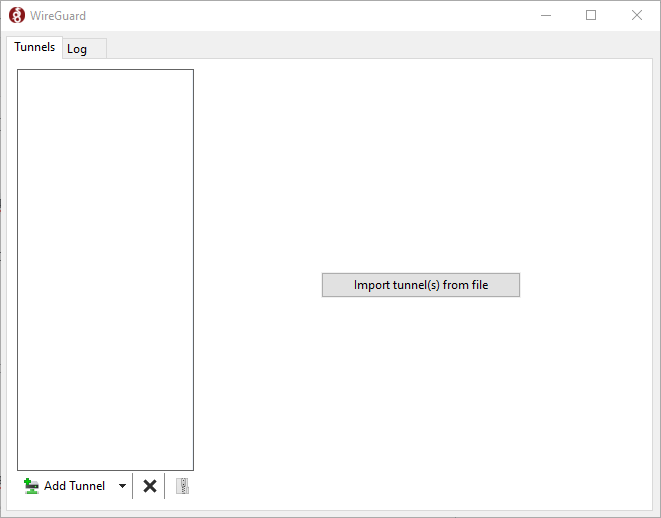

Een download voor de officiële klant is te vinden hier, en we zullen het gebruiken voor deze gids. Eenmaal geïnstalleerd, zou je een klant als deze moeten zien.

De klant instellen:

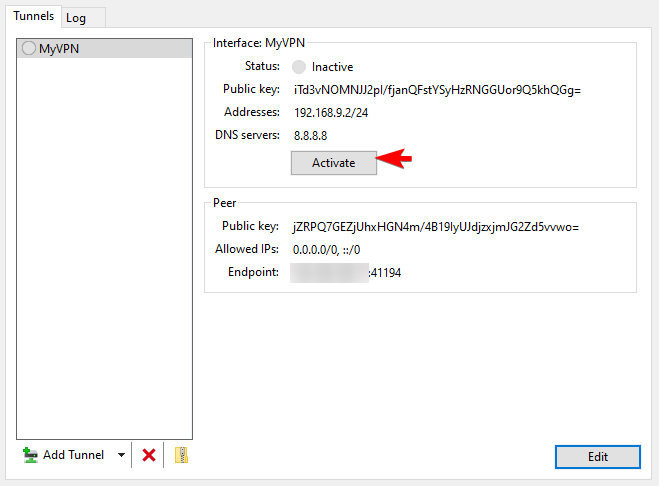

Als u op de pijl naast de "TOES TUNNEL" klikt, kunt u ons een lege tunnel toevoegen.Uw lege tunnel komt vooraf geladen met een openbaar / privé-sleutelpaar, dat we zullen gebruiken.

Laten we eerst de informatie gebruiken die we moeten configureren met een Windows VPN-client.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

Nogmaals in het blok [Interfaces], wijzen we het privé-IP handmatig toe die we gebruiken in ons privé-netwerk, onze privésleutel op te slaan.We gaan ook een adres toewijzen om te gebruiken voor DNS-resolutie.In dit voorbeeld gebruiken we de openbare DNS-servers van Google.

In het [Peer] -blok bieden we de informatie van onze server. Geef eerst de publieke sleutel van de server. In de toegestane IP-velden willen we al het verkeer aansluiten omdat we de server gebruiken om verbinding te maken met webadressen. Hierboven hebben we zowel IPv4- als IPv6-verkeer uit alle adressen toegestaan. De laatste instelling is het eindpunt en het vertelt uw klant waar u de VPN-server kunt vinden. Dit adres en poort zijn degenen op uw server.

Het is tijd om dit af te ronden door de openbare sleutel toe te voegen die we eerder noemden in het [Peer] -blok voor YOURSERVERIP. Ter referentie, dat was /etc/wireguard/wg0.conf.

We zijn nu klaar om de VPN te activeren en te genieten van ons beveiligde Virtual Private Network.

Geschreven door Hostwinds Team / mei 14, 2020