Hostwinds Tutorials

Zoekresultaten voor:

Inhoudsopgave

Update TLS naar minimaal 1.2

Vanwege recente wijzigingen van de meeste grote internetbrowsers verplaatsen ze ondersteuning voor TLS om niet langer 1,0 of 1.1 te bedekken. Deze handleiding toont u hoe u uw WHM bijwerkt om TLS-versie 1.2 of 1.3 toe te staan, zodat uw sites de beveiliging blijven weergeven.

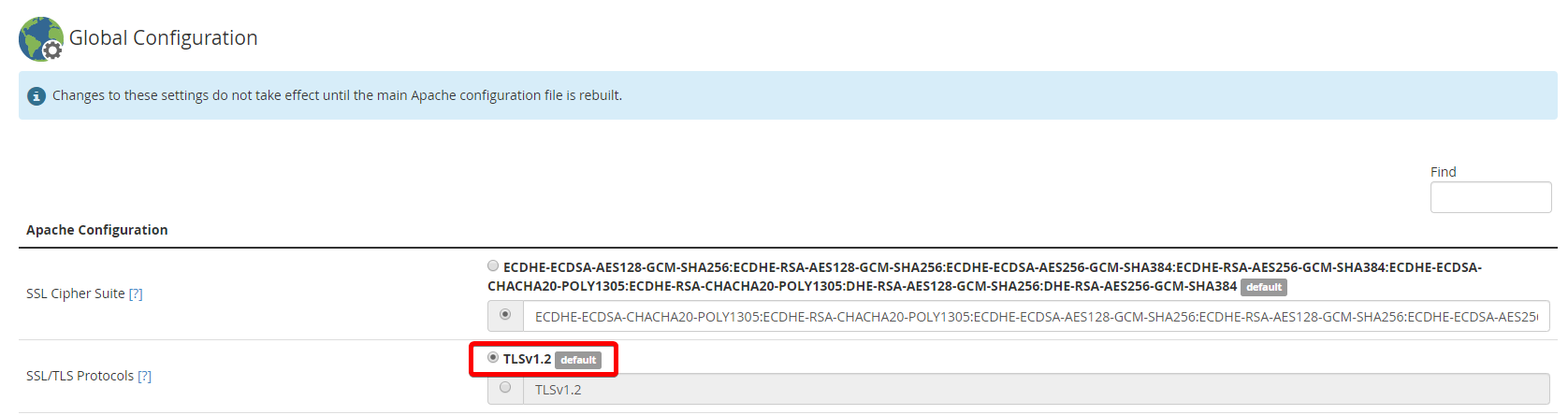

WHM - Update TLS Apache

Om TLS bij te werken tot 1.2 in een WHM-installatie met Apache. Meld u eerst in op uw WHM-server en ga naar Serviceconfiguratie> Apache-configuratie> Algemene configuratie. Selecteer vervolgens de TLS 1.2 [standaard] in de SSL / TLS-protocollen.

Update TLS voor WHM Apache Global Configuration

Als u echter moet doorgaan met het ondersteunen van TLS 1.1, wilt u de volgende regel toevoegen en de andere optie in het bovenstaande menu selecteren.

All -SSLv2 -SSLv3 -TLSv1

Dit ondersteunt alle andere TLS dan die hierboven, die zijn uitgesloten. Om deze wijzigingen af te maken, scrolt u naar de onderkant en sla vervolgens op en start u uw webserver opnieuw op.

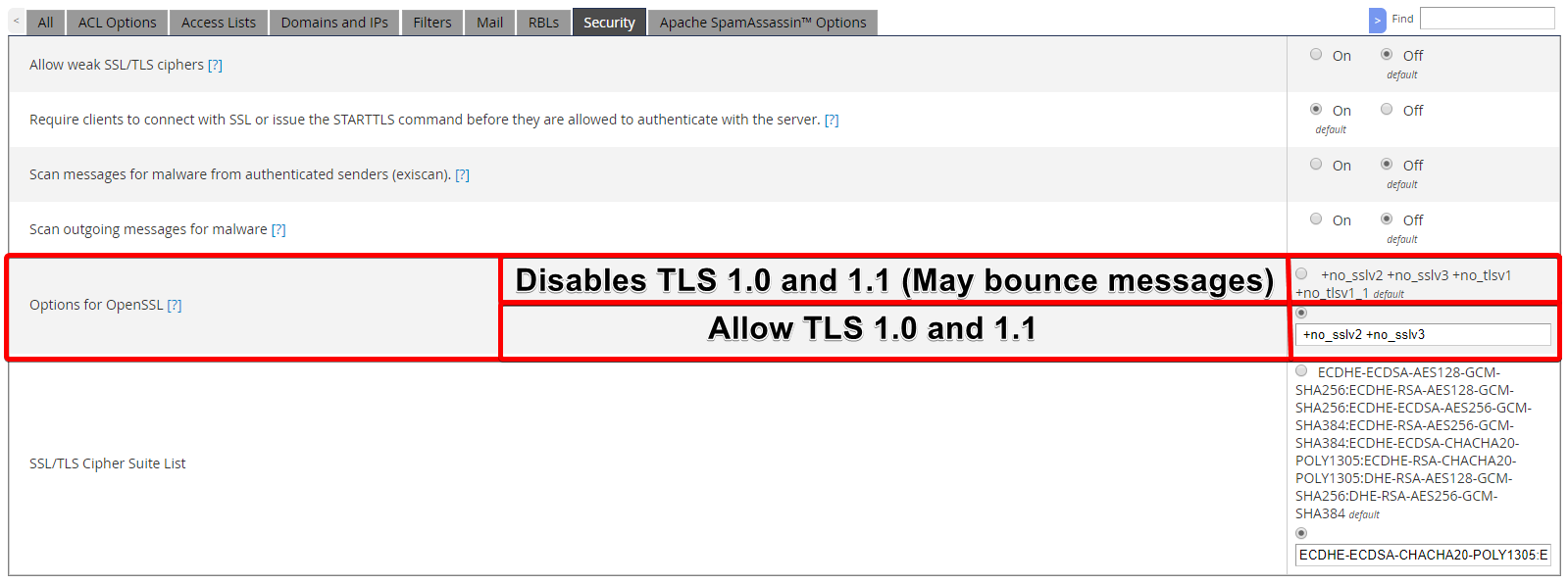

WHM - Exim-mailserver

U kunt er ook zeker van zijn dat u ook de juiste TLS-instellingen in de mailservers hebt. Het is echter belangrijk om te weten dat e-mail de neiging heeft om zeer langzaam bij te werken, dus niet alle servers gaan hun TLS meteen bijwerken. Het kan dus het beste zijn om enkele van de oudere protocollen actief te houden alsof een bericht wordt verzonden met een ouder protocol, kan het worden afgewezen, hetzij door u of aan wie u het verzendt. Ga naar Serviceconfiguratie> Exim-configuratiebeheer> Beveiliging> Opties voor OpenSSL

Update TLS Exim SSL-configuratie-instellingen

Ik raad aan om de server te houden om TLS 1.0 en 1.1 te accepteren, omdat er waarschijnlijk anderen zullen zijn die deze al enige tijd blijven gebruiken.

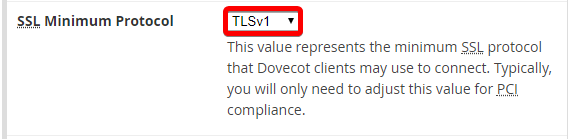

WHM - Duiventil

U kunt ook de minimale TLS bijwerken die actief moeten zijn om e-mail van de server te trekken. Om dit in te stellen, ga naar Serviceconfiguratie> Mailserver-configuratie> Minimumprotocol SSL.

Update TLS Dovecot SSL Minimum Protocol

Selecteer vervolgens het minimum dat u wilt toestaan. Houd in gedachten dat niet overal meteen wordt bijgewerkt, dus het instellen van dit hoger kan verbindingskwesties veroorzaken. Dus als u het verandert en een probleem optreedt vanwege de TLS-versie, moet dit mogelijk worden ingesteld op een lagere waarde. Of zorg ervoor dat ze verbinding maken met DOVECOT met de juiste TLS.

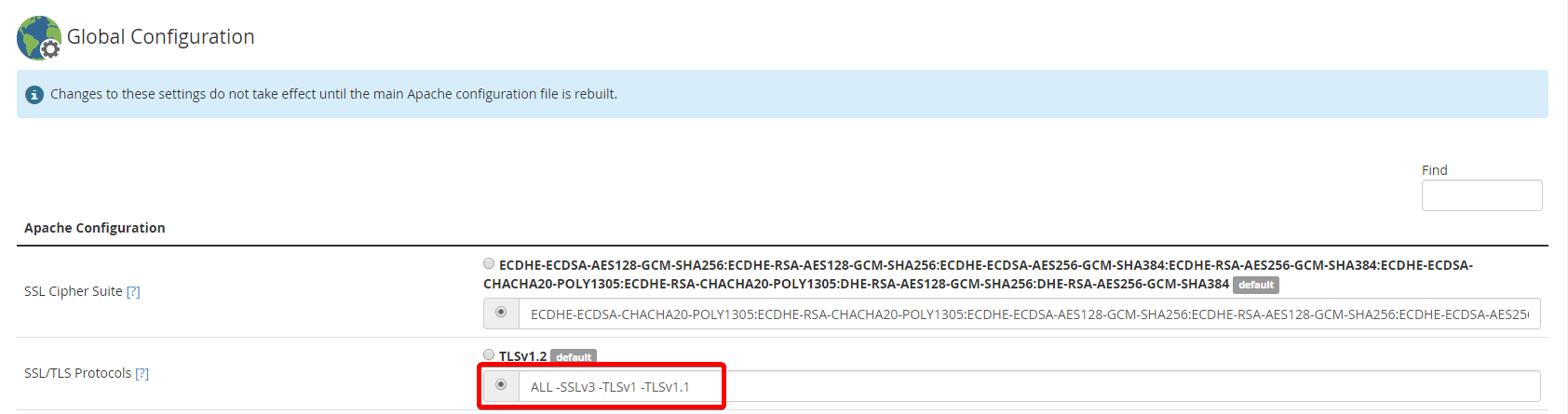

WHM - LiteSpeed

Lite-snelheid kan TLS bijwerken tot 1.3 via WHM, dus als u de Lite Speed Webserver gebruikt, selecteert u de onderste optie en voert u vervolgens de onderstaande code in op de regel.

Update TLS voor LiteSpeed Server naar 1.2 en 1.3

ALL -SSLv3 -TLSv1 -TLSv1.1

Hierdoor kunnen alle beschikbare TLS-verbindingen anders dan die uitgesloten, die TLS 1.3 zouden omvatten. Blader vervolgens naar de onderkant van de pagina en opslaan; Start vervolgens de webserver opnieuw op.

Update TLS voor Apache

Als u geen paneel hebt of gewoon uw Apache-server rechtstreeks wilt bijwerken, kunt u ook het SSL.Conf-bestand bewerken. Maak een back-up van uw bestanden voordat u grote wijzigingen aanbrengt. U zou de SSLPROTOCOLLIJN bewerken:

SSLProtocol -all +TLSv1.2 +TLSv1.3

Dit wordt uw Apache-server alleen bijgewerkt om TLSV1.2 en TLSV1.3 te gebruiken. Sla de wijzigingen op en start uw Apache-server opnieuw op.

Update TLS voor Nginx

Om TLS voor uw NGINX-webserver bij te werken, opent u de NGINX. ConF-bestand. Maak een back-up van uw bestanden voordat u grote wijzigingen aanbrengt. Vervolgens gaan we de SSL_Protocols-lijn bewerken, dus het lijkt erop dat de onderstaande is:

ssl_protocols TLSv1.2 TLSv1.3

Dit schakelt TLS 1.0 en 1.1 uit, maar werkt TLS bij om 1,2 en 1.3 te gebruiken. Start vervolgens NGINX opnieuw.

Geschreven door Gregory Gilbert / maart 23, 2020